Mới nhất

-

CPENT + LPT: Bộ đôi chứng chỉ Pentest đỉnh cao cho chuyên gia tấn công mạng

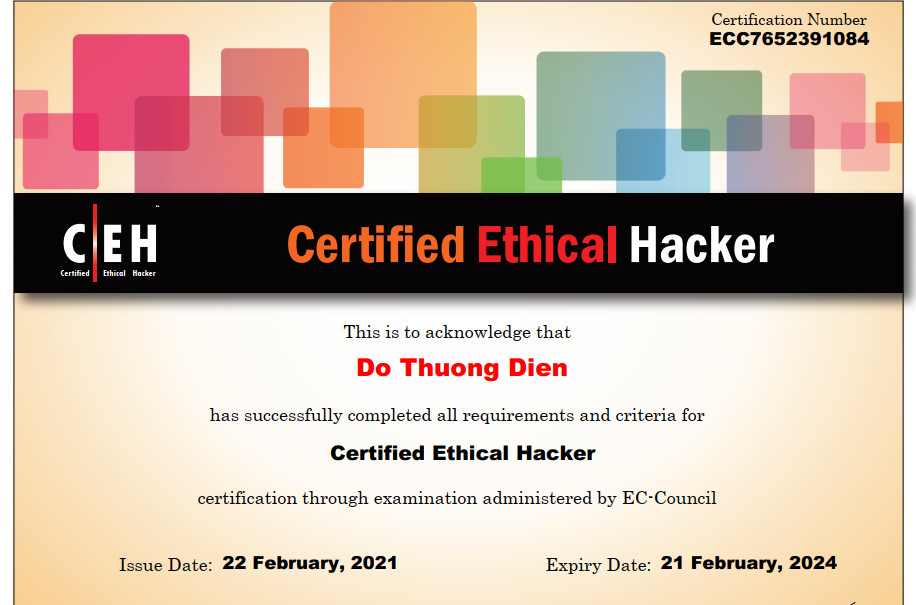

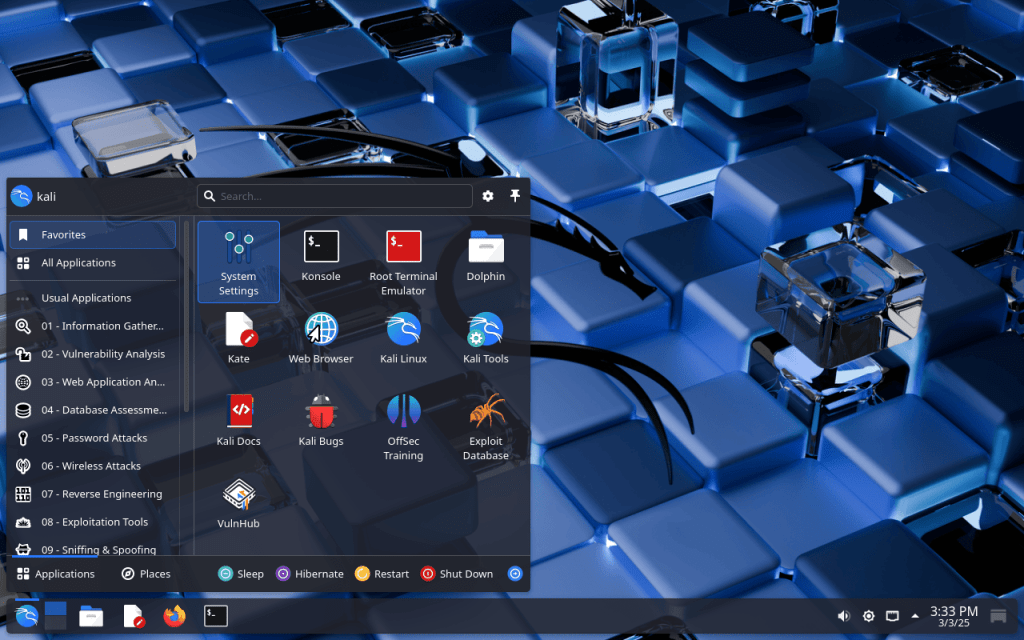

Nâng tầm năng lực thực chiến – Gia tăng giá trị hồ sơ đấu thầu – Khẳng định vị thế chuyên gia. Liên hệ Zalo 0948432780 🎯 CPENT – Thực chiến ở cấp độ doanh nghiệp CPENT – Certified Penetration Testing Professional của EC-Council là chứng chỉ pentest thực hành 100%. Điểm nổi bật: CPENT…